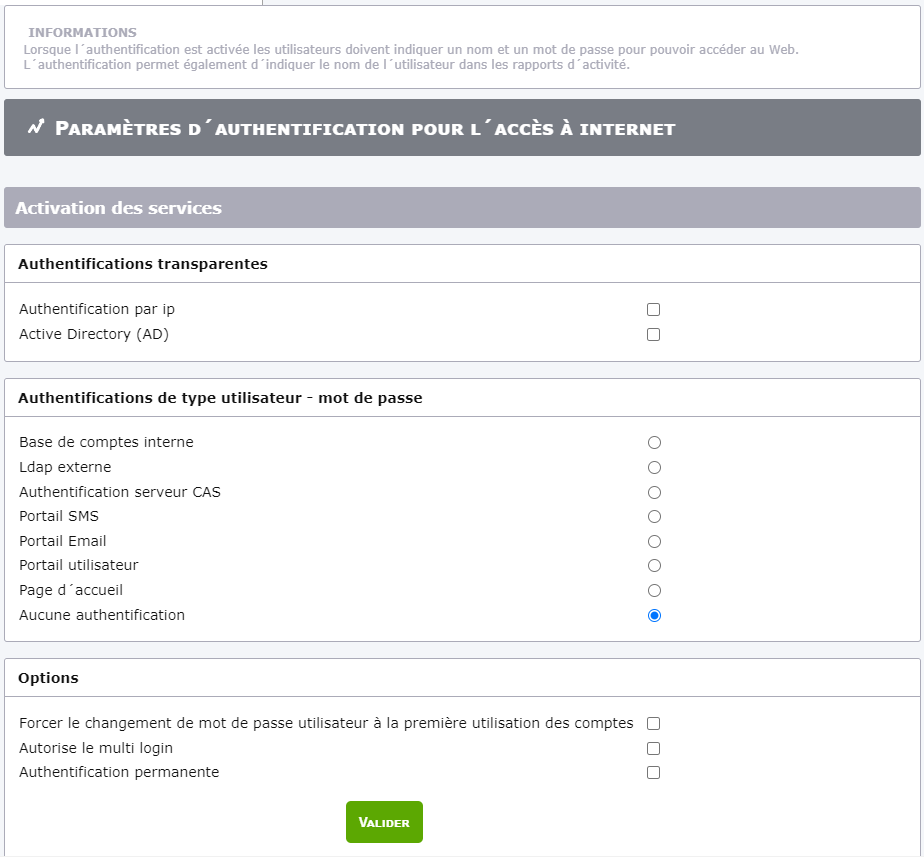

L’authentification permet d’administrer l’accès à la navigation internet à partir de comptes utilisateurs. L’utilisateur doit se logger avec ses coordonnées et son mot de passe pour accéder à internet. Il existe plusieurs méthodes d’authentification basées sur des annuaires de comptes qui peuvent être internes au boitier comme externes ( AD , LDAP externe, serveur CAS, etc…).

Le type de connexion peut être temporaire ou permanente. Elle peut également être reliée à des groupes ip réseaux.

Une gestion simplifiée permet également de gérer les utilisateurs à travers des portails captifs où les utilisateurs peuvent s’inscrire et naviguer directement via une gestion sms ou email.

Les méthodes d’authentification sont variées.

L’authentification interne peut être temporaire ou permanente. Les déconnexions étant soit paramètrables sur une période d’inactivité de navigation soit sur demande directe dans le cas permanent.

Une authentification dite par « page d’accueil » permet d’informer tous les utilisateurs de la nature et des règles d’utilisation de l’accès internet mis à leur disposition. Ceux-ci doivent au préalable approuver une charte informatique afin de pouvoir naviguer. Cette charte informatique est entièrement éditable afin de s’adapter aux règles d’utilisation de chaque établissement.

L’authentification externe (utilisation des services d’annuaires de comptes utilisateurs via Active Directories ou environnements académiques sur serveur CAS) est également compatible.

Le service d’authentification est compatible avec l’environnement Active Directories (AD). Le boitier Frogi Secure se lie aux règles établies et ainsi, s’intègre entièrement à l’environnement existant.

Les profils de filtrage et la traçabilité sont directement liés aux services d’authentification. Les utilisateurs sont automatiquement pris en compte à leur ouverture de session AD et reconnus dans les logs de traçabilité par leur nom d’utilisateur AD.

Différents portails captifs donnent selon le mode choisi, la possibilité aux utilisateurs de se connecter à internet en créant leur compte par sms ou email et ainsi obtenir leurs codes d’accès. Une fois connecté, l’utilisateur est intégré au système de filtrage et de traçabilité selon le profil associé.